Предполагается, что Windows Defender, или Защитник Windows, должен защищать пользователей OC Windows от вредоносных программ. Неудивительно, что злоумышленники ищут способы вырубить этот встроенный антивирус.

В 2025 году появилось несколько новых атак, позволяющих это сделать. Летом мы рассказывали о техниках с использованием уязвимого драйвера (BYOVD). А осенью исследователи из Zero Salarium обнародовали метод отключения Windows Defender без всякого дополнительного ПО — через символическую ссылку (symlink).

Как устроена атака:

Windows Defender хранит свою исполняемую часть в такой папке:

%PROGRAMDATA%\Microsoft\Windows Defender\Platform\[номер_версии] Каждый раз, когда Defender обновляется, создаётся новая подпапка с номером версии, и служба Defender запускается именно из неё.

Прав Администратора недостаточно для создания и изменения файлов в директориях Defender, в том числе и в директории Platform. Однако администратор может в ней создать другую папку. А также создать символическую ссылку на подконтрольную директорию.

Это приведёт к тому, что после успешной подмены пути Defender начинает использовать файлы из папки под контролем атакующего, что позволяет:

— внедрять свои библиотеки (DLL sideloading);

— исполнять произвольный код в контексте службы Defender;

— изменять или удалять исполняемые файлы Defender;

— просто ломать работу Defender (удаление символической ссылки делает невозможным запуск службы MS Defender).

Проще говоря, злоумышленник может полностью нейтрализовать или контролировать Defender без использования каких-либо сторонних инструментов. Для этого ему нужно:

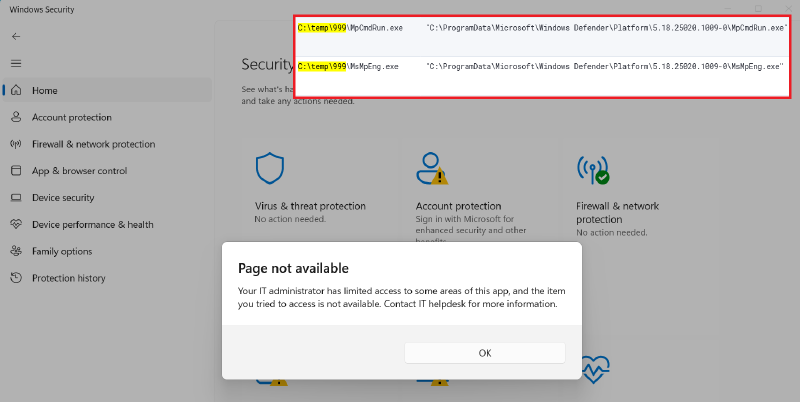

Скопировать последнюю версию Defender из

Platformв другую папку — допустим, вC:\temp\999В каталоге

Platformсоздать символическую ссылку с именем, соответствующим более поздней версии (например, для текущей версии 4.18.25020.1009-0 дать название 5.18.25020.1009-0). Для этого выполнить команду:

mklink /D "C:\ProgramData\Microsoft\Windows Defender\Platform\5.18.25020.1009-0" "C:\temp\999"- Перезагрузить Windows.

После перезагрузки будет использоваться якобы новая версия Defender, обновятся абсолютные пути в реестре, которые через символическую ссылку будут указывать на директорию C:\temp\999. Удаление этой ссылки приведет к тому, что Defender перестанет запускаться.

Как защищаться:

Поскольку создание символических ссылок не логируется системой, нужно выявлять их создание, отлавливая командные строки с аргументами mklink, New-SymLink, symboliclink и директорией \Windows Defender\Platform\