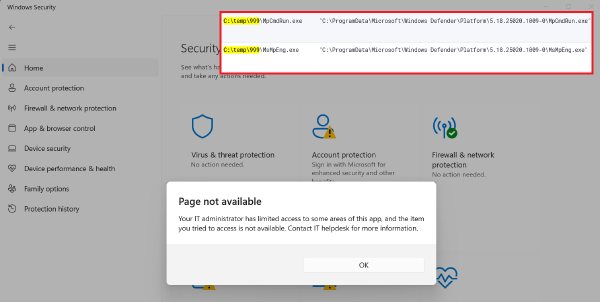

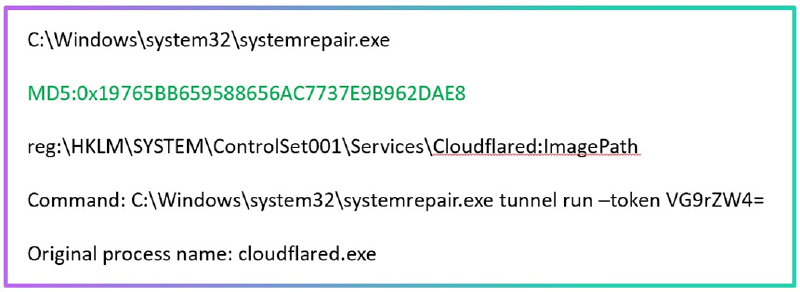

Вот интересная ситуация: аналитик SOC получает алерт, указывающий на запуск какого-то подозрительного сервиса. Однако имя процесса говорит о том, что это легитимный системный процесс (см. первую строчку скриншота). Поэтому аналитик игнорирует алерт.

И зря. Если внимательнее изучить дополнительные данные, можно обнаружить, что на самом деле был запущен инструмент для туннелирования, который замаскирован под системный процесс. Подозрение аналитика должны были вызвать такие действия, как переименование процесса и его размещение в папке system32.

Почему аналитик допустил такой промах? Это популярное когнитивное искажение, которое называется “эффект якоря”. На человека (не только аналитика, а вообще любого человека) оказывает наиболее сильное влияние самая первая доза информации о новом явлении. Принцип этот даже закреплён в народных поговорках (“по одёжке встречают”, “первое слово дороже второго”).

А вот другой пример: некое правило детектирования часто даёт ложноположительные срабатывания (FP). Привыкнув к этому, аналитик SOC закрывает очередной алерт, не проявив к нему должного внимания… а это была реальная атака.

Это ещё одно известное когнитивное искажение, которое свойственно рассуждениям по аналогии. Оно тоже закреплено в народной культуре – в виде истории про мальчика, который слишком часто кричал в шутку “волки, волки!”

Наш коллега, аналитик SOC Таха Хаким, собрал в своей статье примеры таких стереотипов мышления и «слепых пятен», характерных для специалистов по кибербезу. А также предложил ряд методов, позволяющих аналитикам выявлять подобные предубеждения и косяки в своей логике.

Главная идея: не спешите с объяснением явления на основе первых же полученных фактов. Лучше воспринимайте свои идеи как гипотезы, которые нужно либо доказать, либо опровергнуть дополнительными данными.

Подробнее – в статье “Human factor in cyber defense: when the enemy is our own mindset”