Фреймворк Mythic остаётся одним из ключевых инструментов в арсенале пентестеров. Модульная архитектура, контейнерный деплой и удобный веб-интерфейс делают его практичным выбором для операций Red Team. В наших предыдущих постах мы уже разбирали тонкости этого фреймворка, от развёртывания до OPSEC-нюансов.

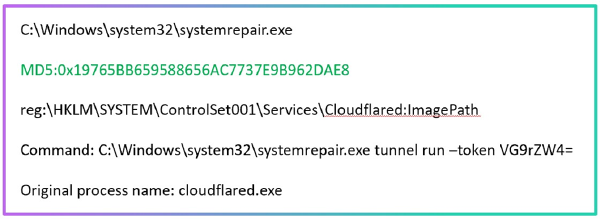

Защитники тоже знают Mythic не понаслышке: его артефакты достаточно характерны, чтобы выстраивать эффективное детектирование. Исторически агенты Mythic чаще выходят в сеть по каналам HTTP(S). Это универсально, но предсказуемо: современные средства защиты, от TLS-инспекции до поведенческого анализа, хорошо ловят подозрительный веб-трафик.

В частности, наши коллеги недавно опубликовали подробный разбор сетевых признаков Mythic с конкретными паттернами и артефактами в трафике; по сути, это готовое настольное руководство для SOC-аналитиков.

Но что если перейти на другой транспорт? Поддержка TCP даёт пространство для маневра. Вместо HTTP-заголовков и типовых TLS-рукопожатий получаем L4-сессии с настраиваемым фреймингом.

Однако надо помнить, что это не «невидимость», а другая поверхность детектирования. Веб-паттерны исчезают, но остаются признаки на egress-контролях и по L4-поведению. Плюс появляется возможность тонко настраивать протокол обмена, удерживать устойчивые сессии для туннелирования и снижать задержки при выполнении команд.

Наша красная команда продолжает вносить свой вклад в развитие удобных пентест-инструментов: реализация нативного TCP-транспорта для агента Xenon уже добавлена в основную ветку проекта. Теперь пентестеры получают дополнительный канал связи с гибкими настройками подключения и поддержкой типовых функции Mythic — управление задачами, передача файлов, проброс портов через новый транспорт.

Важно: TCP в случае Xenon используется прежде всего как P2P/Link-транспорт внутри сети; внешний egress в большинстве сценариев по-прежнему обеспечивает агент HTTP/WS.

Что делать защите?

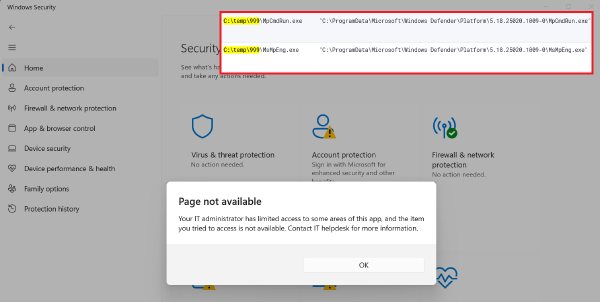

Для синей команды переход Mythic на TCP-транспорт — это сигнал обновить методологию.

Рекомендуем:

— пересмотреть правила мониторинга сетевого трафика,

— добавить корреляции между сетевыми соединениями и активностью процессов,

— проверить применение egress-политик в сегментах без веб-прокси,

— расширить охоту по L4-поведению.