Год назад мы рассказывали, как учётные данные тысяч клиентов Fortinet утекли в Интернет благодаря уязвимости в системе аутентификации. И вот опять защитные системы той же компании оказались не очень защитными.

В декабре 2025 года были обнаружены две уязвимости CVE-2025-59718 и CVE-2025-59719 для обхода аутентификации в продуктах Fortinet с использованием механизма single sign-on (SSO) и учетной записи FortiCloud. Эти уязвимости позволяли атакующим пройти аутентификацию с помощью специально подготовленного SAML-пакета, который отправляется в FortiOS, FortiWeb, FortiProxy, или FortiSwitch Manager, если на устройстве включен функционал SSO.

Аналогичные атаки с обходом SSO-аутентификации наблюдались у клиентов Fortinet и в январе. Это была уже новая уязвимость CVE-2026-24858, и она тоже позволяла злоумышленнику с учёткой FortiCloud логиниться в чужие аккаунты FortiOS, FortiManager, FortiAnalyzer, FortiProxy и FortiWeb.

Как защищаться:

Компания Fortinet отключила аутентификацию через FortiCloud SSO для уязвимых версий продуктов. Клиентам рекомендуется обновить эти продукты до исправленных версий, тогда SSO- аутентификация снова заработает. Можно и самостоятельно отключить SSO в ваших продуктах – на случай, если вскоре найдётся и четвёртая уязвимость того же рода.

Попытки эксплуатации можно детектировать по индикаторам компрометации, включающим учётные записи FortiCloud, которые использовались для атак, а также IP-адреса злоумышленников и учетные записи, которые создавались в случае успешной атаки с целью закрепления.

Помимо IOCs, атака выявляется по характерным действиям после проникновения в систему: это экспорт системной конфигурации и создание административной учетной записи для закрепления.

С продуктов Fortinet можно собирать телеметрию для детектирования этой вредоносной активности:

— данные по учетной записи, IP-адресу и методу аутентификации есть в событиях аутентификации (FTNTFGTmethod=sso или method=sso),

— информацию о создании административной учетной записи (msg=”Add system.admin …”),

— информацию об экспорте конфигурации (msg=”System config file has been downloaded by user …”).

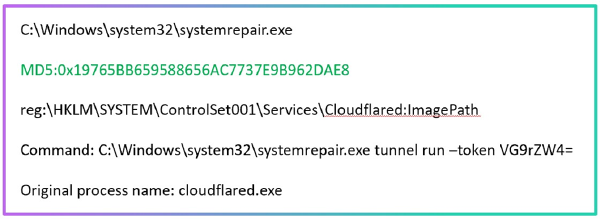

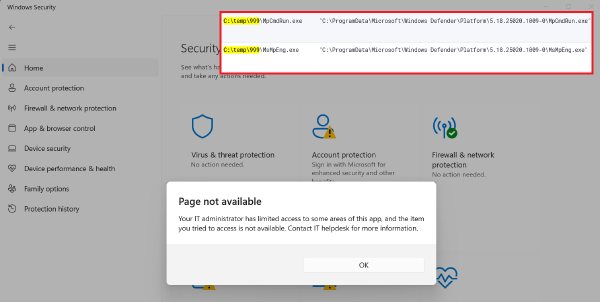

А ещё в январе, почти одновременно с атаками на Fortinet, злоумышленники скомпрометировали другой ИБ-продукт: вредоносное ПО распространялось через сервер обновлений антивируса eScan. Мораль: мониторить нужно все продукты, включая и те, что призваны обеспечивать безопасность.