Февраль в ИБ начался с громкой истории о компрометации инфраструктуры обновлений популярного редактора Notepad++. Злоумышленники в течение нескольких месяцев имели доступ к центру обновлений Notepad++ и раздавали оттуда кастомное вредоносное ПО специально выбранным жертвам.

Атаки на цепочку поставок стали возможны благодаря взлому провайдера, у которого хостился центр обновлений. Случилось это ещё летом 2025 года, а известно стало только сейчас, благодаря расследованию инцидента у одного из клиентов Rapid7.

Как детектировать атаку

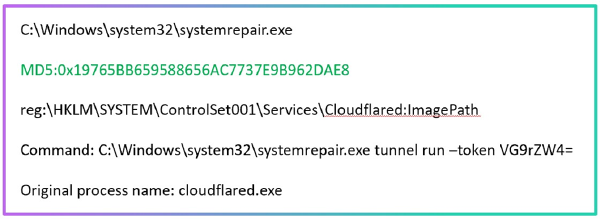

Наши коллеги выпустили подробный разбор цепочек атак на основе заражённых обновлений Notepad++. В той же публикации можно найти большой список индикаторов компрометации. В первую очередь рекомендуется:

— проверить, использовался ли в ваших системах инсталлятор NSIS, который применялся на первом этапе во всех указанных атаках; выявить это можно по системным логам, показывающим создание директории %localappdata%\Temp\ns.tmp,

— поискать в логах сетевого трафика обращения к сервисам на экзотическом домене temp[.]sh. Это очень нетипичное поведение для корпоративных систем, зато очень типичное для обращений к С2, которые использовались в данных атаках.

Что ещё может увидеть SOC?

В подобных случаях нам могут помочь вполне банальные правила детектирования, которые показывают, что доверенное программное обеспечение (которое не является ни браузером, ни каким-либо интерпретатором) внезапно начинает качать и исполнять какие-то недоверенные бинарные файлы.

А для выявления именно этой атаки с подменой обновлений Notepad++ рекомендуем:

— Проверить, обращался ли процесс gup.exe (обновлятор Notepad++) к нетипичным адресам, помимо notepad-plus-plus.org, github.com и release-assets.githubusercontent.com. Любые другие домены или IP в запросах обновления — это тревожный сигнал.

— Если есть соответствующие журналы, можно проверить, что именно качал и запускал gup.exe. Появление процесса-ребёнка gup.exe с именем update.exe или AutoUpdater.exe, тем более во временной папке пользователя — явный индикатор атаки.