Говорят, импортозамещение идёт полным ходом: за 2025 год доля отечественных систем управления ресурсами предприятия (ERP) на российском рынке достигла 75%. И основную часть этих ERP-проектов (около 80%) составляют решения компании 1С.

А для специалистов по реагированию на инциденты это означает, что значительная доля атак на предприятия происходит через программное обеспечение 1С. Такие серверы могут служить вектором проникновения злоумышленника во внутреннюю инфраструктуру, либо использоваться для повышения привилегий, если атакующий уже в сети.

При этом оказывается, что компрометация серверов 1С не требует особо сложных техник: атакующие используют тривиальные ошибки в настройках. Вот некоторые примеры:

1. Во всех расследованных нами инцидентах, в которых злоумышленникам удалось найти доступный сервер 1С внутри инфраструктуры, они могли подключиться к консоли администрирования кластера серверов без аутентификации. Получив доступ к консоли, злоумышленники могли просматривать список информационных баз 1С, а также управлять кластером: создавать новые базы, удалять имеющиеся и т.д.

2. В результате ещё одной мисконфигурации злоумышленник может увидеть на панели входа в 1С раскрывающийся список пользователей базы, что упрощает дальнейшее развитие атаки. Такая открытость имён пользователей происходит потому, что при добавлении нового пользователя в базу 1С по умолчанию выставляется флаг «Показывать в списке выбора».

3. Чтобы подключиться к информационной базе, необходимо указать имя пользователя и пароль. Но в большинстве инцидентов, которые мы расследовали, злоумышленники с легкостью находили возможность подключения к базам, не зная пароля от учетной записи!

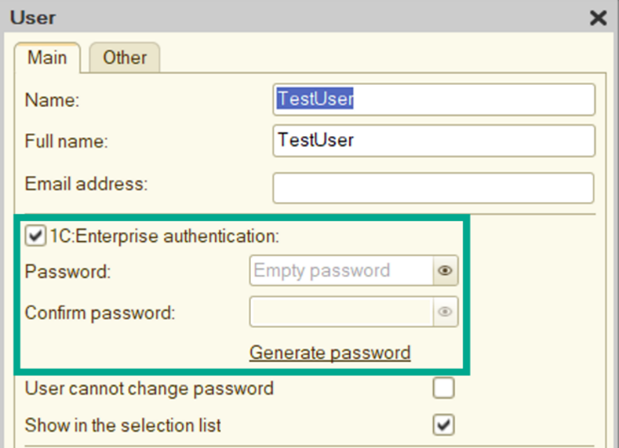

Причина: для пользователя настроена аутентификация средствами 1С, однако при создании учетки поле Password оставлено пустым. Поэтому вход в систему для такого пользователя осуществляется с пустым паролем, то есть без пароля вообще (см. скриншот).

4. В ходе расследований нам встречались скомпрометированные базы, где до 96% пользователей имели права администратора. Администратор базы имеет право на управление пользователями и их ролями — а значит, в случае компрометации такой учетной записи злоумышленник сможет выдать себе недостающие права и внести изменения, необходимые для развития атаки.

Об этих и других опасных косяках в настройке 1C, а также о том, как исправить их, пока вас не поломали — читайте в статье Алины Сухановой “По следам реальных атак: как можно было избежать компрометации 1C”.